Definition

Was ist ein Security Assessment?

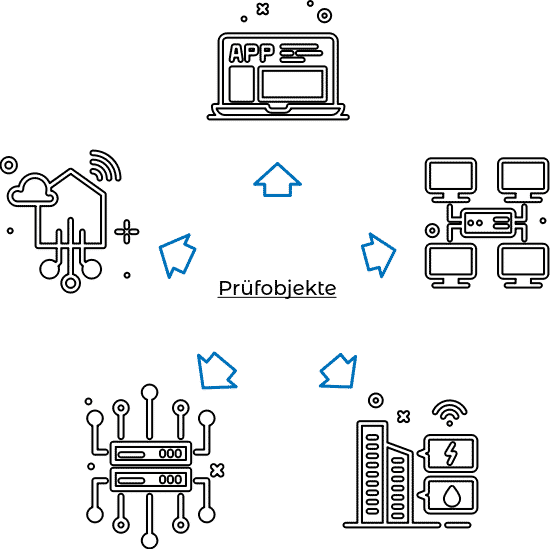

Ins Deutsch übersetzt bedeutet Security Assessment: Sicherheitsbewertung. Im Bereich der Informationssicherheit gibt es viele verschiedene Arten von Sicherheitsbewertungen. In diesem Blog von Daniel Miessler sind die gängisten Arten sehr gut beschrieben. Unsere Kern-Kompetenzen liegen bei den folgenden zwei Arten: